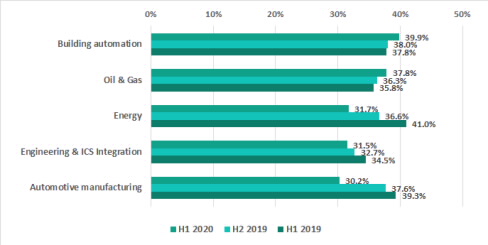

Nei primi sei mesi del 2020, la percentuale degli attacchi rivolti ai sistemi di building automation e del settore dell’oil&gas è aumentata rispetto a quanto rilevato nel primo e secondo semestre del 2019

Gli attacchi contro le organizzazioni industriali possono essere particolarmente ingenti, sia in termini di interruzione della produzione che di perdite finanziarie. Inoltre, gli attacchi contro le imprese industriali sono diventati più mirati e sono organizzati da sofisticati autori di minacce che dispongono di ampie risorse e i cui obiettivi includono non solo il profitto, ma anche il cyberspionaggio.

Durante lo scorso inverno, in primavera e a inizio estate, le industrie più esposte agli attacchi sono state quelle in ambito building automation e dell’industria petrolifera e del gas. Gli attacchi contro questi ultimi hanno il potenziale per essere particolarmente devastanti, considerate le ingenti perdite finanziarie già subite a seguito della recente pandemia. Nel settore della building automation, la percentuale di computer ICS su cui sono stati bloccati oggetti malevoli è passata dal 38% nella seconda metà del 2019 al 39,9% nel primo semestre del 2020, mentre è aumentata dal 36,3 al 37,8% nel settore del petrolio e del gas.

I sistemi di building automation tendono a essere frequentemente esposti ad attacchi. La loro superficie di attacco è spesso superiore rispetto a quella dei tradizionali computer ICS perché sono generalmente collegati alle reti aziendali e a Internet. Al contempo, poiché di norma appartengono a organizzazioni appaltatrici, questi sistemi non sono sempre gestiti dal team di sicurezza informatica dell’azienda, e questo li rende un bersaglio più vulnerabile.

La crescita della percentuale di computer ICS attaccati nell’industria petrolifera e del gas può essere ricondotta allo sviluppo di una varietà di worm (programmi malevoli che si auto replicano sul dispositivo infetto) creati con linguaggi di scripting, in particolare Python e PowerShell. Questi worm sono in grado di raccogliere le credenziali di autenticazione dalla memoria dei processi di sistema utilizzando diverse versioni della utility Mimikatz. Dalla fine di marzo a metà giugno 2020 è stato rilevato un numero considerevole di questi worm, soprattutto in Cina e in Medio Oriente.

L’aumento della percentuale di sistemi ICS attaccati nei settori dell’oil & gas e della building automation è stato la sola eccezione della prima metà del 2020: la percentuale di sistemi attaccati nella maggior parte degli altri settori, infatti, è diminuita. Gli attaccanti hanno perso interesse per gli attacchi di massa e hanno scelto di distribuire minacce più mirate, tra cui backdoor (pericolosi Trojan che ottengono il controllo remoto del dispositivo infetto), spyware (programmi malevoli progettati per esfiltrare dati) e attacchi ransomware (che tendono a prendere di mira imprese specifiche). Difatti, sui computer ICS sono stati rilevate e bloccate numerose famiglie di backdoor e spyware progettate sulla piattaforma .NET. La percentuale di computer ICS colpiti da ransomware è leggermente aumentata nel primo semestre del 2020 rispetto al secondo semestre del 2019 in tutti i settori industriali, ed è stata inoltre rilevata una serie di attacchi contro strutture sanitarie e industrie.

Anche le organizzazioni industriali sono state vittime di campagne sofisticate di minacce persistenti avanzate (APT).

“La percentuale di computer ICS attaccati nella maggior parte dei settori industriali è in calo. Tuttavia, ci sono ancora delle minacce da affrontare. Quanto più gli attacchi sono mirati e sofisticati, tanto maggiore è la probabilità che possano causare danni significativi, anche se si verificano con minore frequenza. Inoltre, poiché molte aziende sono state costrette a lavorare da remoto e ad accedere ai sistemi aziendali da casa, i sistemi ICS sono stati inevitabilmente più esposti alle minacce informatiche. La riduzione del personale incaricato a rispondere e a mitigare un attacco ha comportato, in alcuni casi, conseguenze più devastanti. Le infrastrutture dei settori oil&gas e building automation rappresentano un bersaglio privilegiato per gli attaccanti, perciò è fondamentale che adottino ulteriori precauzioni di sicurezza”, ha dichiarato Evgeny Goncharov, esperto di sicurezza di Kaspersky.

Per proteggere i computer ICS da varie minacce, gli esperti di Kaspersky raccomandano di:

- Aggiornare regolarmente i sistemi operativi e le applicazioni software che fanno parte del network industriale dell’azienda. Applicare correzioni e patch di sicurezza agli strumenti di rete ICS non appena disponibili.

- Condurre audit di sicurezza dei sistemi OT con regolarità, per identificare ed eliminare possibili vulnerabilità.

- Utilizzare soluzioni di monitoraggio, analisi e rilevamento del traffico di rete ICS per una migliore protezione da attacchi che potrebbero minacciare i processi tecnologici e le principali risorse aziendali.

- Prevedere formazione dedicata alla sicurezza ICS per i team di sicurezza IT e gli ingegneri OT, fondamentale per migliorare la risposta alle tecniche di attacco nuove e avanzate.

- Fornire al team di sicurezza responsabile della protezione dei sistemi di controllo industriale informazioni aggiornate sulle minacce. Il servizio ICS Threat Intelligence Reporting fornisce informazioni sulle minacce attuali e sui vettori di attacco, nonché sugli elementi più vulnerabili dei sistemi di controllo industriale e di OT e su come mitigarli.

- Utilizzare soluzioni di sicurezza per endpoint OT e per le reti come Kaspersky Industrial CyberSecurity per garantire una protezione completa per tutti i sistemi industriali critici.

- Proteggere anche l’infrastruttura IT. Integrated Endpoint Security protegge gli endpoint aziendali e abilita il rilevamento automatico delle minacce e le capacità di risposta.