Una recente indagine condotta da Kaspersky ha scoperto una campagna di email spam indirizzata a varie organizzazioni che conteneva imitazioni di alta qualità di richieste commerciali da parte di aziende reali

Kaspersky ha scoperto un’insolita campagna spam che ha preso di mira le aziende di tutto il mondo. Imitando le email di fornitori o partner, i cyber criminali hanno cercato di rubare i dati di accesso delle organizzazioni colpite grazie al noto stealer Agent Tesla. Queste credenziali potrebbero essere messe in vendita sui forum nel darkweb o utilizzate in attacchi mirati contro queste organizzazioni. L’attività del malware nel periodo compreso tra maggio e agosto 2022 è stata massima in Europa, Asia e America Latina. Il maggior numero di vittime (20.941) è stato registrato in Messico. Seguono la Spagna (18.090) e la Germania (14.880), mentre in Italia sono stati registrati 12.480 attacchi.

Oggi i criminali informatici stanno investendo in campagne di spam di massa e la recente indagine condotta da Kaspersky ne è una chiara dimostrazione. La campagna spam scoperta, indirizzata a varie aziende, conteneva imitazioni di alta qualità di richieste commerciali da parte di aziende reali, riconoscibili solo grazie agli indirizzi non corretti dei mittenti. Inoltre, come payload gli attaccanti hanno usato lo stealer Agent Tesla, un noto malware Trojan Spy, progettato per rubare informazioni di autenticazione, screenshot e dati registrati da telecamere e tastiere web. Il malware è stato distribuito come archivio ad estrazione automatica allegato all’email.

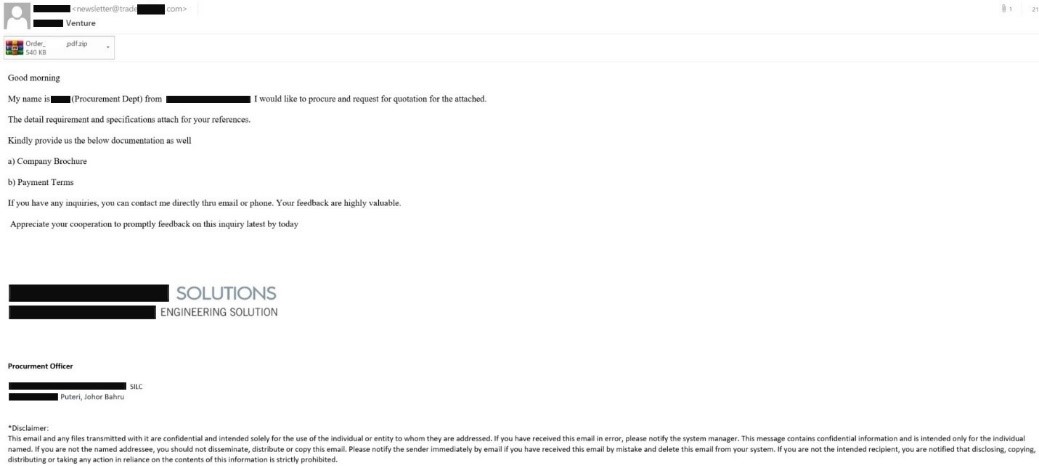

Per esempio, una persona che si finge un potenziale cliente della Malesia usa un inglese insolito per chiedere al destinatario di rivedere alcuni requisiti del cliente e fornire i documenti richiesti. Il format generale è conforme agli standard della corrispondenza aziendale: c’è un logo che appartiene a un’azienda reale e una firma che riporta i dati del mittente. Nel complesso, la richiesta sembra legittima, mentre gli errori linguistici possono essere facilmente attribuiti al mittente, che non è madrelingua.

L’unica cosa sospetta dell’email è l’indirizzo del mittente: newsletter@trade***.com, che è identificato come “newsletter”, tipicamente utilizzato per le notizie, non per gli acquisti. Inoltre, il nome del dominio del mittente è diverso dal nome dell’azienda nel logo.

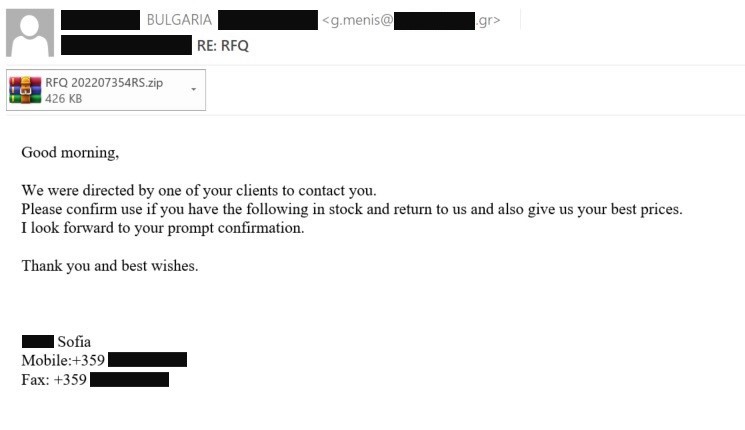

In un altro esempio, un presunto cliente bulgaro chiede informazioni sulla disponibilità di alcuni prodotti e si offre di discutere i dettagli di un accordo. L’elenco dei prodotti richiesti sarebbe contenuto nell’allegato, come nell’esempio precedente. L’indirizzo del mittente, altrettanto sospetto, appartiene a un dominio greco, non bulgaro, che apparentemente non ha alcuna relazione con il nome della società usato dagli spammer.

I messaggi provenivano da un intervallo limitato di indirizzi IP e gli archivi allegati contenevano lo stesso malware, Agent Tesla, il che fa pensare ai ricercatori che tutti questi messaggi facessero parte di un’unica campagna mirata.

“Agent Tesla è uno stealer molto popolare usato per recuperare password e altre credenziali dalle aziende colpite. È conosciuto dal 2014 e viene ampiamente usato dagli spammer negli attacchi di massa. Tuttavia, in questa campagna, i criminali informatici hanno adottato tecniche tipiche degli attacchi mirati: le email inviate sono state personalizzate appositamente per l’azienda di interesse e differiscono a malapena da quelle legittime,” ha commentato Roman Dedenok, Security Expert di Kaspersky.

I prodotti Kaspersky rilevano lo stealer Agent Tesla come Trojan-PSW.MSIL.Agensla.