Il nuovo report del team Digital Footprint Intelligence di Kaspersky rileva che negli ultimi sette anni i ransomware sono stati i Malware-as-a-Service (MaaS) più diffusi

Il Malware-as-a-Service (MaaS) è un modello di business illecito che prevede il noleggio di software per eseguire attacchi informatici. Solitamente, chi usufruisce di questi servizi riceve un account personale per controllare l’attacco e avere supporto tecnico. In questo modo, si abbassa la soglia di competenze richieste agli aspiranti criminali informatici.

Ransomware: i Malware-as-a-Service più popolari

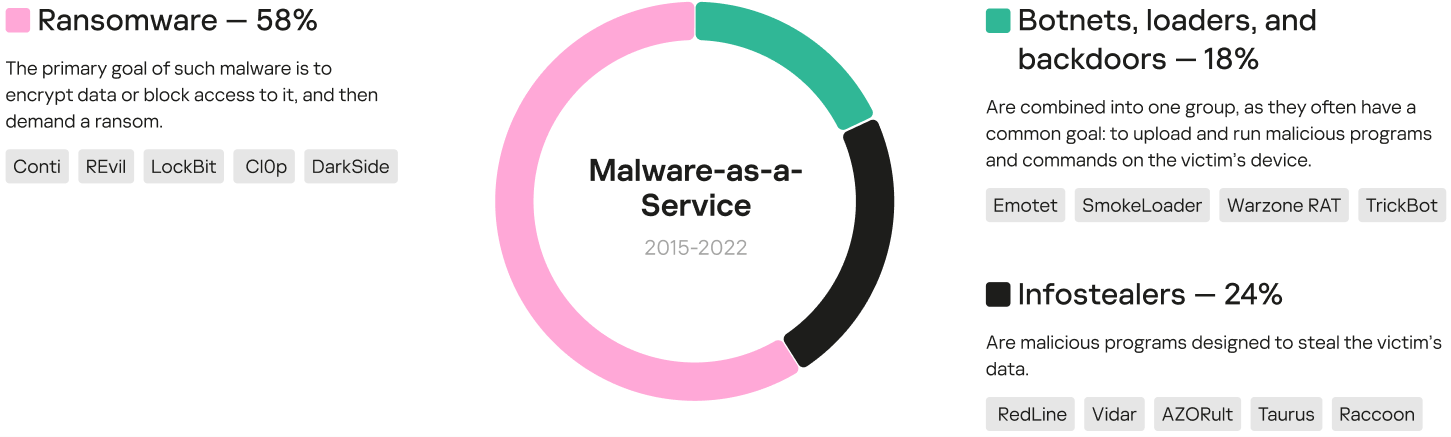

Per identificare le famiglie di malware più diffuse, gli esperti di Kaspersky hanno esaminato sia i volumi di vendita sia le citazioni, le discussioni, i post e gli annunci di ricerca sulla darknet e su altre risorse. Il ransomware, un software malevolo che cripta i dati e richiede un pagamento per la decriptazione, è risultato essere il più diffuso e rappresenta il 58% di tutte le famiglie distribuite in modalità MaaS tra il 2015 e il 2022. La loro popolarità può essere attribuita alla capacità di generare profitti elevati in un lasso di tempo ridotto, rispetto ad altri tipi di malware.

I criminali informatici possono abbonarsi gratuitamente al Ransomware-as-a-service (RaaS) e, una volta diventati partner del programma, pagano il servizio ad attacco avvenuto. L’ammontare del pagamento è calcolato in base alla percentuale del riscatto pagato dalla vittima, che di solito si aggira tra il 10% e il 40% per ogni transazione. Tuttavia, entrare nel programma non è semplice, poiché devono essere rispettati una serie di criteri rigorosi.

Distribuzione delle famiglie di malware, 2015-2022, con gli esempi di quelle più popolari per ogni tipo. Fonte: Kaspersky Digital Footprint Intelligence

Nel periodo considerato, gli infostealer, programmi malevoli che rubano dati come credenziali, password, carte di credito e account bancari, cronologia dei browser, informazioni sui cryptowallet e molto altro, hanno rappresentato il 24% delle famiglie dei malware distribuite as a service.

I servizi infostealer sono venduti sottoforma di abbonamento e il costo oscilla tra 100 e 300 dollari al mese. Ad esempio, Raccoon Stealer, che è stato ritirato a inizio febbraio 2023, poteva essere acquistato per 275 dollari al mese o 150 dollari a settimana. Il suo concorrente, RedLine, costa 150 dollari al mese ma, secondo le informazioni pubblicate sulla Darknet dai suoi operatori, c’è anche la possibilità di sottoscrivere una licenza a tempo indeterminato a 900 dollari. Inoltre, gli aggressori si avvalgono anche di servizi aggiuntivi a pagamento.

Il 18% delle famiglie malware vendute as a service è rappresentato da botnet, loader e backdoor. Queste minacce sono state riunite in un unico gruppo, poiché spesso hanno un intento comune: caricare ed eseguire altri malware nei dispositivi delle vittime.

“Ad esempio, il prezzo del loader Matanbuchus varia nel tempo, a giugno di quest’anno ammonta a più di 4900 dollari al mese. Questo tipo di malware è più costoso degli infostealer, dal momento che il codice malevolo è più complesso, e l’operatore, in questo caso, fornisce tutta l’infrastruttura e i partner non devono pagare un extra per i servizi bulletproof hosting. È importante notare che il numero di iscritti a Matanbuchus è limitato, consentendo agli aggressori di passare inosservati più a lungo”, ha dichiarato Alexander Zabrovsky, Digital Footprint Analyst di Kaspersky.

Componenti del MaaS e gerarchie dei criminali informatici

I criminali informatici che gestiscono le piattaforme MaaS sono comunemente chiamati operatori, mentre chi acquista è definito come affiliato. Dopo aver stipulato un accordo con gli operatori, gli affiliati ricevono l’accesso a tutte le componenti dei MaaS, come panelli di comando e controllo (C2), builder (programmi per la creazione di campioni di malware unici), aggiornamenti di malware e interfacce, supporto, istruzioni e hosting. I panelli sono una componente fondamentale poiché permettono agli aggressori di controllare e coordinare le operazioni dei dispositivi infetti. Ad esempio, i criminali informatici possono esfiltrare dati, negoziare con la vittima, contattare l’assistenza, creare campioni di malware unici e molto altro.

Alcuni tipi di MaaS, come gli infostealer, permettono agli affiliati di creare il proprio gruppo, i cui membri sono conosciuti come traffer. Si tratta, infatti, di criminali informatici che distribuiscono malware per aumentare i profitti e generare interesse, bonus e altri pagamenti dagli affiliati. I traffer non hanno accesso al panello C2 e ad altri strumenti con l’obiettivo di aumentare la diffusione dei malware. Il più delle volte, riescono nel loro intento nascondendo i campioni sotto forma di crack e istruzioni per l’hacking di programmi legittimi su YouTube e altri siti web.

Un esempio di video usato dai trafficanti per diffondere un infostealer

“Attraverso canali nascosti di internet, i criminali informatici scambiano beni e servizi illeciti, tra cui malware e dati rubati. Affinché le aziende possano comprendere i metodi e le motivazioni dei potenziali aggressori, è necessario che sappiano com’è strutturato questo mercato. Grazie a queste informazioni, siamo in grado di aiutare le aziende a sviluppare strategie efficaci per prevenire gli attacchi informatici, identificando e monitorando le attività dei cybercriminali, tenendo traccia del flusso di informazioni e rimanendo aggiornati su tendenze e minacce emergenti”, ha aggiunto Alexander Zabrovsky.

Per proteggere la propria azienda dalle minacce, gli esperti di Kaspersky consigliano di:

- Mantenere aggiornati i software sui propri dispositivi per evitare che gli aggressori si infiltrino nella rete sfruttandone le vulnerabilità. Installare quanto prima le patch per le nuove vulnerabilità, così gli attori delle minacce non potranno più sfruttarle.

- Utilizzare le più recenti informazioni di Threat Intelligence per conoscere le ultime TTP usate dagli attori delle minacce.

- Utilizzare Kaspersky Digital Footprint Intelligence per consentire agli analisti di sicurezza di esplorare la visione che gli avversari hanno delle risorse aziendali, in modo da scoprire tempestivamente i potenziali vettori di attacco. Inoltre, questo contribuisce alla sensibilizzazione dell’opinione pubblica sulle minacce esistenti, così da adattare di conseguenza le proprie difese o adottare tempestivamente misure di prevenzione ed eliminazione.

- In caso di incidenti, il servizio Kaspersky Incident Response aiuterà a rispondere e a minimizzare le conseguenze. In particolare, è in grado di identificare i nodi compromessi e di proteggere l’infrastruttura da attacchi simili in futuro.