Il Global Research and Analysis Team (GReAT) di Kaspersky ha scoperto che le vulnerabilità ToolShell recentemente sfruttate in Microsoft SharePoint derivano da una correzione incompleta di CVE-2020-1147, segnalata per la prima volta nel 2020.

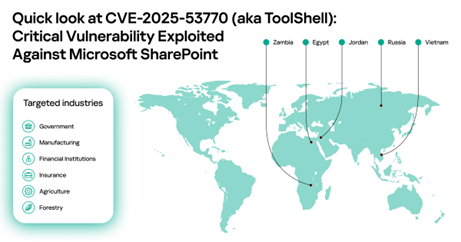

Le vulnerabilità di SharePoint sono emerse quest’anno come una delle principali minacce alla cybersicurezza, grazie a uno sfruttamento attivo. Kaspersky Security Network ha rilevato tentativi di exploit in diverse regioni a livello globale, tra cui Egitto, Giordania, Russia, Vietnam e Zambia. Gli attacchi hanno come obiettivo le aziende dei settori governativo, finanziario, manifatturiero, agricolo e forestale. Le soluzioni Kaspersky hanno rilevato e bloccato in modo proattivo gli attacchi ToolShell prima che le vulnerabilità fossero rese pubbliche.

I ricercatori di Kaspersky GReAT hanno analizzato l’exploit ToolShell pubblico, riscontrando una preoccupante somiglianza con l’exploit CVE-2020-1147 del 2020. Questa scoperta fa ipotizzare che la patch CVE-2025-53770 sia, di fatto, una soluzione efficace per la vulnerabilità che CVE-2020-1147 ha tentato di risolvere cinque anni fa.

Il collegamento con CVE-2020-1147 è diventato chiaro in seguito alla scoperta di CVE-2025-49704 e CVE-2025-49706, che sono state corrette l’8 luglio. Tuttavia, queste correzioni potrebbero essere aggirate aggiungendo una semplice barra al payload dell’exploit. Quando Microsoft ha scoperto che queste vulnerabilità venivano sfruttate, ha risposto con patch complete che risolvono i potenziali metodi di bypass, assegnando alle vulnerabilità i codici CVE-2025-53770 e CVE-2025-53771. L’aumento degli attacchi contro i server SharePoint in tutto il mondo si è verificato nel periodo di tempo tra lo sfruttamento iniziale e la distribuzione completa delle patch.

Nonostante siano ora disponibili patch per le vulnerabilità ToolShell, Kaspersky prevede che i cybercriminali continueranno a sfruttare questa vulnerabilità in futuro.

“Molte vulnerabilità note continuano a essere sfruttate attivamente anche anni dopo la loro scoperta: ProxyLogon, PrintNightmare ed EternalBlue compromettono ancora oggi i sistemi privi di patch. Prevediamo che con ToolShell avverrà lo stesso: la sua facilità di sfruttamento significa che l’exploit pubblico apparirà presto nei più diffusi strumenti di penetration testing, garantendone un uso prolungato da parte degli hacker”, ha commentato Boris Larin, Principal Security Researcher del Kaspersky GReAT.

Per proteggersi da queste vulnerabilità, Kaspersky consiglia di:

- Per le aziende che utilizzano Microsoft SharePoint, installare subito le ultime patch di sicurezza. Questo vale per tutte le vulnerabilità ad alto rischio, perché anche un’esposizione breve può causare danni.

- Implementare soluzioni di cybersecurity che proteggono dagli attacchi zero-day quando le patch non sono ancora disponibili. Kaspersky Next, con il suo modulo Behavior Detection, blocca in modo proattivo lo sfruttamento di questo tipo di vulnerabilità.