Nicola Altavilla, Country Manager Italia & Malta di SentinelOne, ci racconta i punti cardine di un’offerta scalabile, flessibile e avanzata

SentinelOne è un’azienda abbastanza giovane, che nasce nel 2013. Formata per volontà di esperti di cybersecurity, il suo cuore pulsante è a Tel Aviv, sebbene il quartier generale sia stato trasferito a Mountain View. La compagnia ha oltre 2.500 clienti nel mondo, all’interno di settori verticali: banche, pubblica amministrazione, media, energia, medie e grandi aziende. Una pletora di interventi che si rispecchiano, con le dovute proporzioni di dimensione, anche in Italia, dove i clienti sono circa ottanta. Il core business della società è la sicurezza automatizzata per endpoint, data center e ambienti cloud, rispondendo non solo agli attacchi ma mettendo in pratica una serie di strumenti di prevenzione informatica che sono sempre più fondamentali in tempi in cui le minacce sfruttano paradigmi avanzati di intelligenza artificiale e machine learning, in grado di inserirsi in strutture anche ben protette.

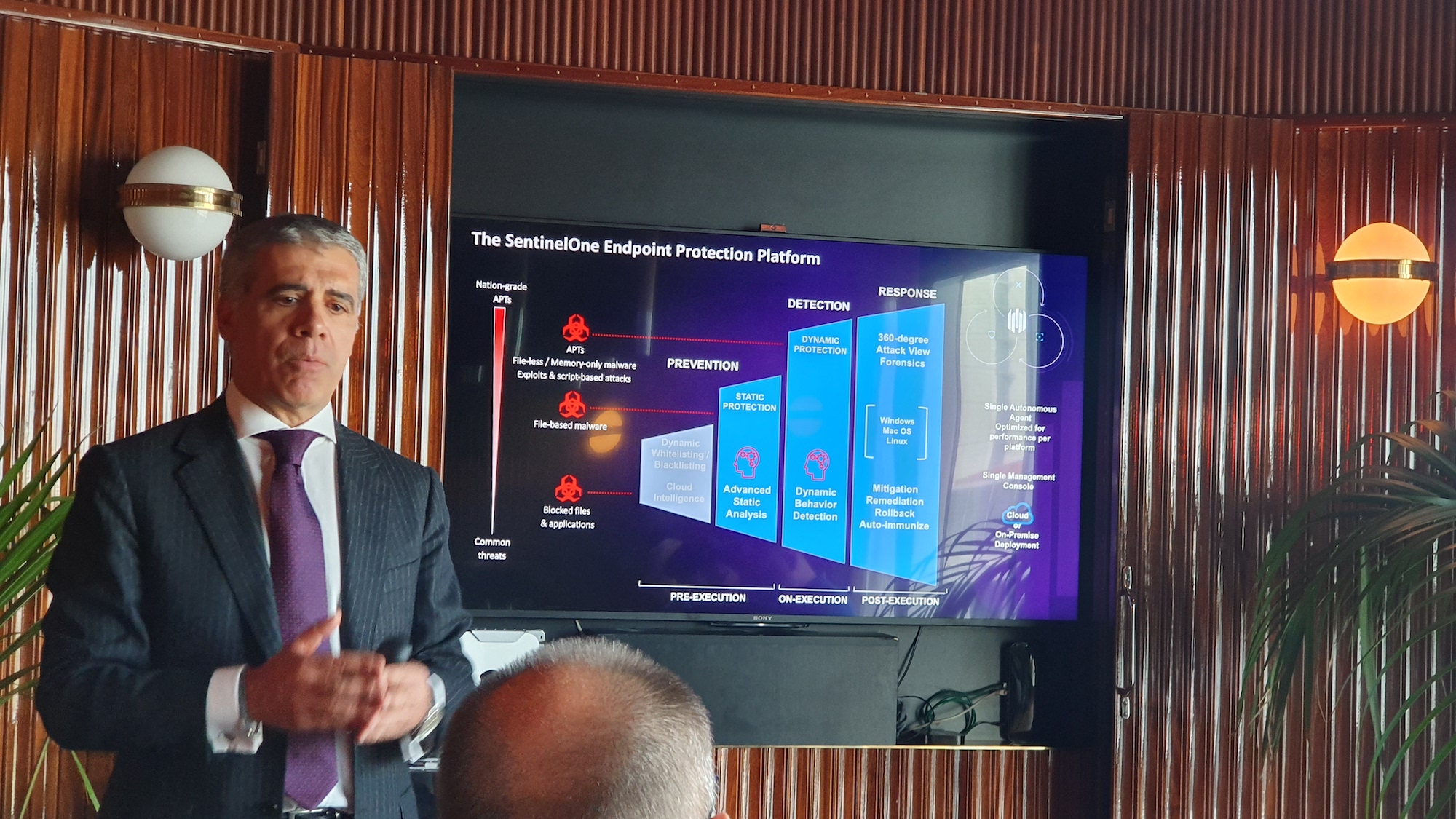

Per capire in che modo si sta muovendo il gruppo, in anni molto complessi in termini di cybersecurity, abbiamo fatto due chiacchiere con Nicola Altavilla, Country Manager Italia & Malta di SentinelOne: «Non basta più proteggere le reti. Al giorno d’oggi, quando si parla di difesa digitale entrano in gioco una serie di contesti differenti, anche forensi. Quello che fa SentinelOne è mettere in piedi una piattaforma che dialoghi con quello che ha intorno, raccogliendo informazioni su vasta scala, tramite un agent di nuova generazione. A differenza degli antivirus tradizionali, non lavoriamo sulle firme ma sul comportamento della macchina. Quando vengono rilevate delle azioni anomale, il sistema agisce per difendere il network e contemporaneamente preservare i punti critici di una rete».

Le soluzioni di @SentinelOne a supporto delle reti e dei mercati #cloud #ai #cybersecurity pic.twitter.com/cifdwZZgbd

— Antonino Caffo (@Connessioni) March 29, 2019

SentinelOne non scopre di certo l’acqua calda ma gode di alcuni concreti vantaggi rispetto alla concorrenza. Quali? Ad esempio la possibilità di operare sia sul cloud che on-premise e su infrastrutture ibride. Poi, monitorare a profondo la rete attraverso un ActiveEDR, con un supporto completo alle API da oltre 300 funzioni e copertura sui principali sistemi operativi, da Windows a macOS e Linux. «Sicuramente ci troviamo in un mercato molto affollato, dove la competizione è sfrenata ed è difficile dimostrare le proprie qualità. SentinelOne risponde a tutto ciò con una flessibilità di base e con la capacità di saper approcciare scenari eterogenei, senza grosse distinzioni in quanto a dimensioni e risorse interessate.

«Non si può più pensare alla sicurezza come qualcosa che si applica alla rete. Il network non può esistere o essere operativo senza la sicurezza che la definisce» spiega Altavilla. «Il tallone d’Achille è il dispositivo, l’unico oggetto che può essere inteso come vettore di ingresso da parte dei criminali. Ed è questo il motivo per cui SentinelOne mira a una difesa prolungata degli endpoint e dei comportamenti a essi connessi. Riteniamo che con il nostro agent, possano essere monitorate ed evitate una serie di problematiche che minacciano i perimetri personali, su superfici di attacco in crescendo. Molto dipende dal consolidamento di nuove tecnologie come l’IoT, che porta benefici assoluti in quanto a opportunità di business ma allarga notevolmente il rischio di infezione se non si adottano best practice specifiche e aggiornate». Tra i clienti di SentinelOne si notano SalesForce, RedHat, GoPro, Singapore Airlines, Daimler, Nutanix, Blizzard, Visa.

L’offerta di SentinelOne si integra perfettamente nell’ambito del Gdpr. «La nostra strategia risponde in maniera proattiva alle anomalie che prende in considerazione la normativa europea. Utilizzando il monitoraggio IA, possiamo renderci conto in tempo reale della fuoriuscita di informazioni sensibili dai sistemi. In aggiunta a ciò, con l’EDR risaliamo alle attività di violazione, analizziamo quanto successo, le modalità con cui i dati sono stati persi o erroneamente diffusi e agiamo di conseguenza».