Shelloshock: vulnerabilità della shell usata soprattutto su Mac OS X e Linux sembra avere le ore contate. Almeno per la Mela

Mezzo passo indietro di Apple che prima aveva dichiarato l’incolumità dei suoi utenti (“Mac OS X è sicuro di default”) e poi chiude la falla Bash. Conosciuta come Shellshock, la minaccia individuata dai ricercatore di Red Hat interessa la shell bash, ovvero una delle più importanti utilizzate nello sviluppo di programmi su piattaforma Unix, presente su Mac OS X e Linux. Dopo la comunicazione ufficiale da Cupertino, secondo cui il sistema operativo della Mela non soffre di problemi di sorta per le alte misure di protezione, lunedì è arrivata la notizia della chiusura della falla Bash per i software che girano su OS X Lion, Mountain Lion e Mavericks. Per l’occasione Apple ha pubblicato un sito dove poter scaricare l’update per il rispettivo sistema operativo.

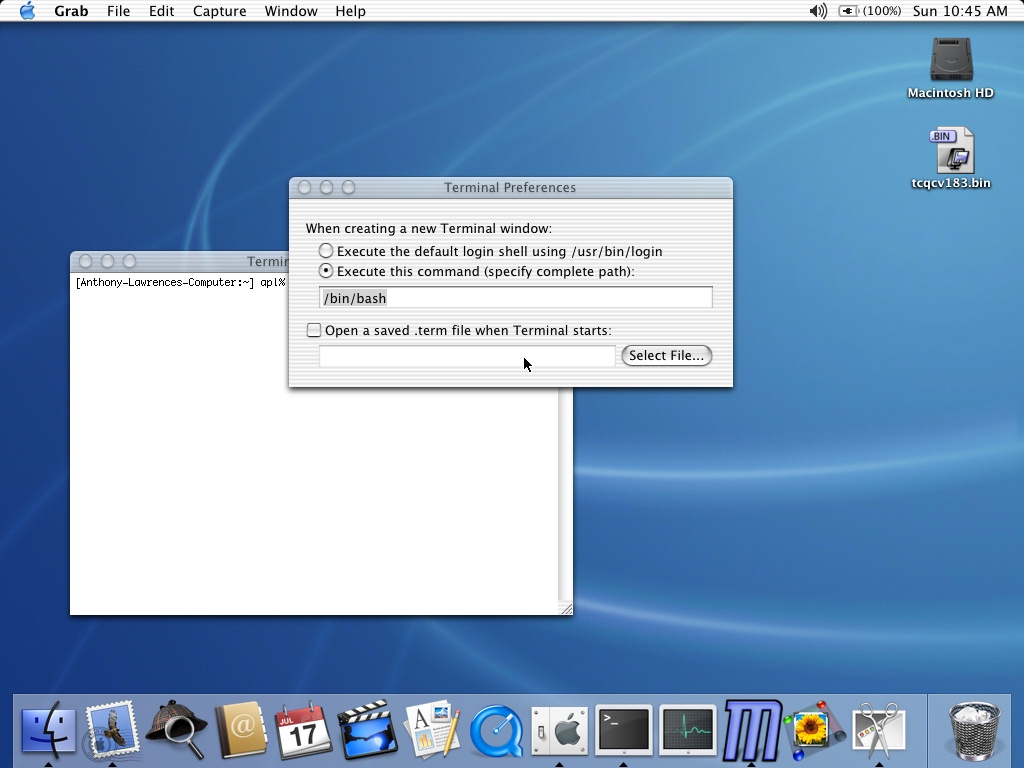

Sicuro ma non troppo

Subito dopo il rilascio della patch, Apple ha dichiarato che adesso tutti gli utenti sono sicuri e protetti da possibili problemi di sicurezza evidenziati da Shellshock. Ma non solo, l’azienda ha spiegato che sta “lavorando duramente per fornire in tempi brevi un aggiornamento per gli utenti Unix avanzati”. La scorsa settimana Apple aveva chiarito che “Bash, una shell di comando presente su OS X ha una vulnerabilità che potrebbe permettere ad utenti non autorizzati di comandare il dispositivo da remoto. Con OS X il sistema è sicuro di default e non è esposto a minacce estere riferiti a bash, a meno che gli utenti non abbiano configurato servizi avanzati di Unix”. A quanto pare dunque ad essere tutelati erano solo gli utenti “semplici” (affermazione anch’essa poco chiara se poi la patch riguarda anche loro) e non quelli avanzati per cui una soluzione dovrebbe arrivare a breve. Gli esperti hanno paragonato la nuova falla a Heartbleed, la vulnerabilità che lo scorso aprile ha seminato il panico in rete. In quel caso ad essere preso di mira era l’OpenSSL, un’implementazione dei protocolli SSL e TLS. Dopo tre mesi i server ancora vulnerabili erano quasi 300.000.; un numero che gli esperti dicono essere minore dei sistemi violabili da Shellshock.