Il nostro universo interconnesso sta vivendo una crisi importante dovuta all’ormai sensazionalistico ransomware WannaCry, aka WannaCrypt, WanaCrypt0r o WCry, diffusosi a macchia d’olio in pochissimo tempo con modalità che richiamano alla memoria un passato non proprio recente. Matthieu Bonenfant, Chief Marketing Officer, Stormshield, condivide le sue riflessioni

Assediate da tempo dalla minaccia del ransomware, molte organizzazioni sono riuscite a volare sotto i radar dei cybercriminali mentre altre hanno adottato misure preventive incrementando la consapevolezza degli utenti e impiegando tecnologie di nuova generazione per la propria sicurezza. Tuttavia WannaCry è parso a tutti dotato di una “nuova arma” che ne incrementa a dismisura la potenziale diffusione e il danno cagionato. Una volta infettato un singolo sistema tramite – per esempio – l’apertura di un allegato, questo malware di nuova generazione è in grado di diffondersi automaticamente in modo del tutto trasparente senza intervento umano, replicandosi quasi istantaneamente su tutte le macchine insufficientemente protette nella rete aziendale. Ma è davvero così?

Quindi qual è la novità? In realtà nessuna, sfortunatamente.

La situazione attuale dà adito a parallelismi con un’esperienza altrettanto caotica del passato. Circa 10 anni fa il worm Conficker obbligò numerose aziende e organizzazioni a disattivare le proprie reti informatiche, chiudere temporaneamente punti di vendita, interrompere catene logistiche, persino l’areonautica militare subì blocchi operativi. Questo worm, che continuava ad assumere nuove forme, si è diffuso in un lampo e ha infettato milioni di sistemi in tutto il mondo. A quei tempi liberarsi dal worm richiese sforzi enormi in termini monetari, di energie, risorse e tempo. Alla fine di questa battaglia, le aziende colpite erano così traumatizzate da essere determinate a non rivivere mai più un’esperienza del genere. “Mai più” è diventato il mantra di un congruo numero di responsabili IT che avevano finalmente fatto esperienza dell’impatto dei rischi informatici sulle proprie attività aziendali.

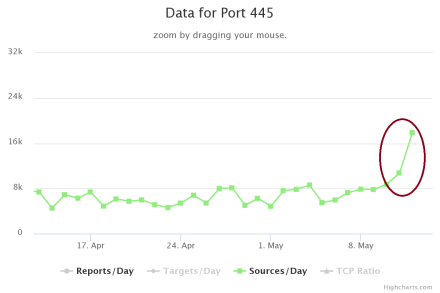

Ed eccoci qui, dieci anni dopo. Potremmo dire che è cambiato ben poco da allora, dato che la stessa ricetta ha dimostrato la stessa efficacia dieci anni dopo. Conficker e WannaCry usano lo stesso metodo di propagazione: sfruttano da remoto una vulnerabilità critica di Microsoft attraverso i servizi SMB e NetBIOS. In entrambi i casi, la patch era disponibile mesi prima che il malware fosse lanciato. Dieci anni dopo la stessa tecnica continua a creare subbuglio nelle aziende. Purtroppo non risulta esistere un grafico simile a quello del maggio 2017 prodotto dal SANS Internet Storm Center sull’uso via internet della porta SMB (TCP/445), ma anche allora gli strumenti per il monitoraggio del traffico mostravano un picco simile durante la fase di propagazione di Conficker.

Gli strumenti che avrebbero cambiato completamente il corso della storia

La cosa più spiacevole nel caso di WannaCry è che la situazione avrebbe potuto essere facilmente evitata o quanto meno ampiamente mitigata: due mesi fa Microsoft ha rilasciato una patch di sicurezza per la vulnerabilità del servizio SMB sfruttata per la diffusione del malware. Molti esperti avevano emesso avvisi riguardo alla criticità di tale falla, riferendosi esplicitamente a Conficker.

Un mese dopo, il gruppo di hacker noti come Shadow Brokers ha persino diffuso il codice rubato alla NSA che sfruttava questa vulnerabilità. Un’informazione passata in sordina e nota ai più solo ora che l’attacco è in corso è oggetto dell’interesse dei media.

Le aziende e le organizzazioni hanno avuto un ampio lasso di tempo per applicare la patch o la soluzione che avrebbe relegato WannaCry al rango di “semplice” ransomware, come tutti quelli con cui noi, quale produttore di soluzioni per la sicurezza IT, ci confrontiamo quotidianamente.

Oltre ad applicare tempestivamente le patch di sicurezza, tecnologie come quelle presenti in Stormshield Endpoint Security basate sull’analisi comportamentale e non sulle mere signature, assicurano una risposta reale a minacce simili a WannaCry, bloccando lo sfruttamento di vulnerabilità anche qualora non siano note o prevenendo azioni malevole, come la cifratura illegittima dei file. Una soluzione che protegge egregiamente anche sistemi basati su Windows XP o Windows 2000, spesso ancora impiegati in infrastrutture critiche, che necessitano di speciali attenzioni.

Conclusioni

Come Conficker, anche WannaCry ha dimostrato che una maggiore consapevolezza dei rischi informatici, adatte misure per la mitigazione di tali rischi e un’applicazione tempestiva delle patch di sicurezza prodotte dai vendor sono sicuramente lo strumento migliore per evitare di incappare ciclicamente negli stessi problemi. Non resta che da chiedersi se “repetita juvant”.