I ricercatori di Kaspersky hanno individuato una serie di attacchi che utilizzano un framework malware avanzato, denominato MATA, per colpire i sistemi operativi Windows, Linux e macOS. Il framework risulta attivo dalla primavera del 2018 ed è collegato a Lazarus, noto e prolifico gruppo APT nordcoreano

I set di strumenti dannosi utilizzati per colpire più piattaforme sono poco comuni in quanto richiedono un investimento significativo da parte dello sviluppatore. Spesso vengono impiegati nel lungo periodo, per consentire all’autore di ottenere maggiore profitto distribuendo una grande quantità di attacchi nel corso del tempo. Nei casi rilevati da Kaspersky, il framework MATA è stato in grado di colpire tre piattaforme, Windows, Linux e macOS, a dimostrazione che gli aggressori avevano pianificato di utilizzarlo per diversi scopi. Il framework è costituito da diversi componenti, tra cui un loader, un orchestrator (che gestisce e coordina i processi una volta che un dispositivo viene infettato) e dei plugin.

Secondo i ricercatori di Kaspersky, i primi artefatti rilevati connessi a MATA sono stati adoperati attorno al mese di aprile 2018. Da allora, il creatore di questo framework malware avanzato ha adottato un approccio aggressivo per infiltrarsi nelle aziende di tutto il mondo. Il framework è stato utilizzato per una serie di attacchi volti a rubare i database dei clienti e a distribuire ransomware, cioè software progettato per impedire l’accesso a un sistema informatico fino al pagamento di una somma di denaro.

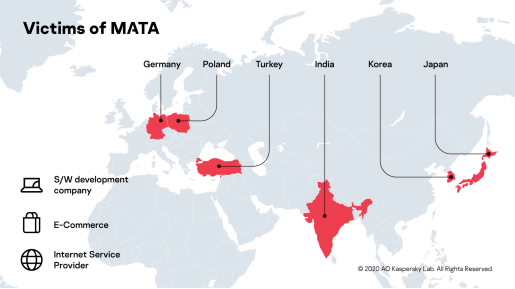

Secondo la telemetria di Kaspersky, le vittime colpite dal framework MATA sono localizzate in Polonia, Germania, Turchia, Corea, Giappone e India, il che indica che l’autore della minaccia non aveva preso di mira un’area geografica specifica. Inoltre, Lazarus ha compromesso i sistemi di vari settori, tra cui una società di sviluppo software, una società di e-commerce e un provider di servizi Internet.

I ricercatori di Kaspersky sono riusciti a ricondurre MATA al gruppo Lazarus, noto per le sue operazioni sofisticate e i suoi legami con la Corea del Nord, oltre che per il cyberspionaggio e gli attacchi di natura finanziaria. Diversi ricercatori, tra cui quelli di Kaspersky, hanno segnalato in passato che questo gruppo aveva preso di mira banche e altre grandi imprese finanziarie, e che era inoltre responsabile dell’attacco ATMDtrack e delle campagne AppleJeus. Quest’ultima serie di attacchi dimostra che questo tipo di attività è ancora in corso.

“Questa serie di attacchi mostra l’interesse di Lazarus a investire risorse ingenti per sviluppare questo set di strumenti e per allungare la lista delle organizzazioni prese di mira alla ricerca, soprattutto, di denaro e dati. Inoltre, il fatto che l’aggressore sviluppi malware anche per i sistemi Linux e macOS spesso significa che ritiene di disporre di strumenti più che sufficienti per la piattaforma Windows, che gira sulla maggioranza dei dispositivi. Questo approccio viene tipicamente riscontrato tra i gruppi APT più esperti”, ha dichiarato Seongsu Park, senior security researcher di Kaspersky. ” Prevediamo che il framework MATA si svilupperà ulteriormente e raccomandiamo alle organizzazioni di prestare maggiore attenzione alla sicurezza dei loro dati, in quanto rimangono una delle risorse chiave e più preziose che rischiano di essere compromesse”.

Per evitare di cadere vittima di malware multi-piattaforma, i ricercatori di Kaspersky raccomandano di implementare le seguenti misure:

- Installare un’apposita soluzione di sicurezza sugli endpoint che utilizzano Windows, Linux e MacOS, come Kaspersky Endpoint Security for Business, per proteggersi dalle minacce informatiche note e recenti. La soluzione fornisce inoltre una serie di controlli di sicurezza informatica per ogni sistema operativo

- Fornire al team SOC l’accesso alla Threat Intelligence più recente in modo che siano sempre aggiornati su strumenti, tecniche e tattiche nuove ed emergenti utilizzate dagli autori delle minacce.

- Avere sempre a disposizione copie di backup aggiornate e immediatamente accessibili dei dati aziendali, in modo da poter recuperare tempestivamente i dati a rischio di perdita o che potrebbero essere resi inaccessibili dai ransomware.