Il report evidenzia come la maggior parte dei team IT e di sicurezza siano carenti di informazioni complete su tutte le vulnerabilità esistenti, con grosse lacune anche sulle minacce più dannose

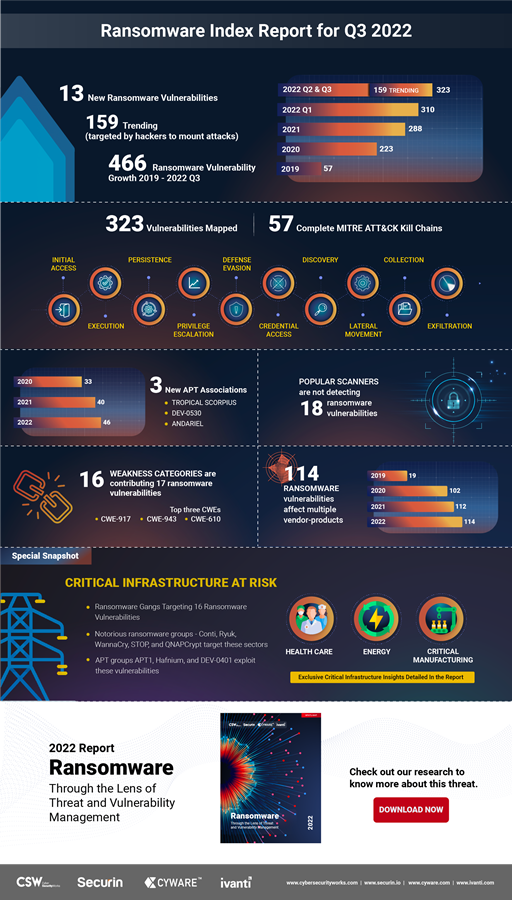

Ivanti Inc., fornitore della piattaforma di automazione Neurons che rileva, gestisce, protegge e supporta gli asset IT dal cloud all’edge, presenta i risultati del Ransomware Index Report del secondo e terzo trimestre 2022 realizzato in collaborazione con Cyber Security Works, Certifying Numbering Authority (CNA) e con Cyware, fornitore leader della piattaforma tecnologica per la progettazione di Cyber Fusion Centers. Il report ha registrato un aumento del 466% degli attacchi ransomware dal 2019 a oggi e di come questa tipologia venga sempre più utilizzata per anticipare i conflitti internazionali, come nel caso di quello Russo-Ucraino e nella cyberguerra tra Iran e Albania.

I gruppi di ransomware crescono in volume e sofisticazione, con 35 vulnerabilità associate al ransomware nei primi tre trimestri del 2022 e 159 exploit attivi. Inoltre, la mancanza di dati sufficienti e di un chiaro contesto sulle minacce, ostacola le organizzazioni nell’applicazione di patch efficaci, esponendole alle vulnerabilità.

Il report ha identificato 10 nuove famiglie di ransomware (Black Basta, Hive, BianLian, BlueSky, Play, Deadbolt, H0lyGh0st, Lorenz, Maui e NamPoHyu), che contribuiscono a portare a 170 il loro numero complessivo. Con 101 CVE assegnate ad attacchi di phishing è evidente come i gruppi ransomware utilizzino sempre di più queste tecniche per attirare vittime inconsapevoli con l’obiettivo di trasmettere loro un playload dannoso. Pegasus ne è un esempio: attraverso un semplice messaggio di phishing gli hacker hanno creato un accesso alla backdoor che, sfruttando le vulnerabilità dell’iPhone, ha portato alla violazione di informazioni e alla compromissione di vittime di rilievo a livello internazionale.

Il ransomware ha poi bisogno dell’interazione umana e del fenomeno del phishing come unico vettore di attacco. Nell’indagine seguendo il framework MITRE ATT&CK per identificare tattiche, tecniche e procedure utilizzate per compromettere un’organizzazione, sono state analizzate e individuate 323 nuove vulnerabilità associate al ransomware. Tra queste, 57 portano a ottenere il controllo completo del sistema, dall’accesso iniziale all’esfiltrazione dei dati, mentre due nuove vulnerabilità (CVE-2021-40539 e CVE-2022-26134) sono state sfruttate da gruppi quali AvosLocker e Cerber, anticipando di qualche giorno il loro inserimento all’interno del National Vulnerability Database (NVD). Questi episodi indicano come le organizzazioni che si affidano esclusivamente al NVD per applicare le patch, corrano il rischio di subire attacchi informatici.

Il report ha anche rilevato come il Known Exploited Vulnerabilities (KEV) della CISA, database che fornisce agli Enti del settore pubblico e alle agenzie governative statunitensi, l’elenco di vulnerabilità da applicare entro una scadenza, sia carente di 124 vulnerabilità associate al ransomware.

Srinivas Mukkamala, Chief Product Officer di Ivanti, dichiara “I team IT e di sicurezza devono adottare con un’urgenza un approccio alla gestione delle vulnerabilità basato sul rischio per difendersi da attacchi ransomware e da altre minacce. Questo si risolve implementando una tecnologia automatizzata in grado di correlare dati provenienti da fonti diverse (scanner di rete, database interni ed esterni delle vulnerabilità e penetration test), quantificare il rischio, fornire avvisi preventivi, prevedere eventuali attacchi e assegnare la giusta priorità alle attività di remediation. Le organizzazioni che continuano ad affidarsi alle consuete procedure di gestione delle vulnerabilità, come ad esempio l’utilizzo del NVD e di altri database pubblici per definire le priorità e applicare le patch alle vulnerabilità, rischiano di subire diversi cyberattacchi”.

A evidenziare ulteriormente la necessità di sostituire i tradizionali processi di protezione contro le minacce è il fatto che molte soluzioni antivirus di oggi non rilevano parecchie vulnerabilità, e la stessa ricerca ha evidenziato che ben 18 vulnerabilità collegate al ransomware non vengono rilevate dagli antivirus più diffusi.

Aaron Sandeen, CEO of Cyber Security Works ha affermato: “L’incapacità delle soluzioni antivirus di rilevare le vulnerabilità esposte è un grave problema. Le organizzazioni devono adottare una soluzione di gestione della superficie di attacco capace di rilevare eventuali vulnerabilità in tutti gli asset presenti in azienda”.

La ricerca mostra anche l’impatto del ransomware sulle infrastrutture critiche, evidenziando tra i settori più colpiti quello sanitario (47,4%), energetico (31,6%) e del manufacturing (21,1%).

Anuj Goel, Co-founder e CEO di Cyware, ha aggiunto: “Anche se le strategie di recupero post-incident sono migliorate è sempre consigliabile adottare un atteggiamento preventivo nei confronti di eventuali attacchi. Per analizzare correttamente il contesto delle minacce e assegnare le giuste priorità alle azioni di prevenzione proattiva, occorre rendere accessibili le informazioni sulle vulnerabilità ai team di Security e Operations attraverso una solida gestione dei processi di sicurezza per garantire l’integrità degli asset a rischio”.

Nel report vengono anche presentati approfondimenti sulle tendenze attuali e future del ransomware. In particolare, il malware con funzionalità cross-platform è diventato molto richiesto dagli hacker perché permette di colpire facilmente più sistemi operativi attraverso un single codebase. In aggiunta, è stato individuato un numero significativo di attacchi a provider di soluzioni di sicurezza e librerie di codice software, con un conseguente aumento dei possibili danni. Nel lungo periodo, dopo la presunta chiusura di gruppi di rilievo come Conti e Dark Side, le organizzazioni devono aspettarsi l’emergere di nuove reti di ransomware che potrebbero riutilizzare o modificare il codice sorgente e altri strumenti adottati dagli hacker precedenti.