Previsto un cambiamento nell’attività delle minacce persistenti avanzate (APT) contro le aziende industriali e i sistemi OT in nuovi settori e aree

I ricercatori del CERT ICS di Kaspersky hanno condiviso le loro previsioni sugli sviluppi e sui rischi dei sistemi di controllo industriale dei prossimi anni, a cui le aziende dovranno prepararsi nel 2023. Queste previsioni includono l’aumento della superficie di attacco dovuto alla digitalizzazione, le attività di insider e criminali informatici volontari, gli attacchi ransomware alle infrastrutture critiche, nonché gli effetti tecnici, economici e geopolitici sulla qualità del rilevamento delle minacce e più potenziali vulnerabilità sfruttate dagli attaccanti.

Queste previsioni del team CERT ICS di Kaspersky si basano sulla loro esperienza collettiva nella ricerca di vulnerabilità, attacchi e incident response, nonché sulla visione individuale in merito ai principali fattori di cambiamento nel panorama delle minacce.

Nuovi rischi e cambiamenti nel panorama delle minacce

Gli esperti di Kaspersky prevedono un cambiamento nell’attività delle minacce persistenti avanzate (APT) contro le aziende industriali e i sistemi OT in nuovi settori e aree. I settori dell’economia come ad esempio l’agricoltura, la logistica e i trasporti, le energie rinnovabili e il settore energetico nel suo complesso, l’high-tech, le case farmaceutiche e i produttori di attrezzature mediche saranno probabilmente il bersaglio di un maggior numero di attacchi il prossimo anno. Gli obiettivi tradizionali, come settore industriale militare e quello governativo, rimarranno invariati

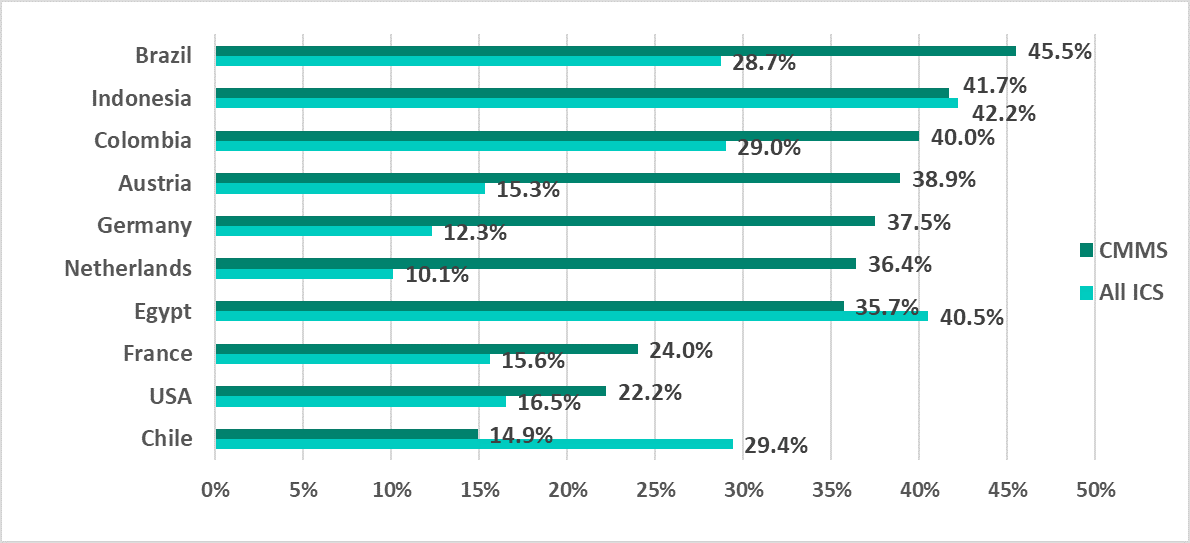

La superficie degli attacchi aumenterà anche a causa della digitalizzazione in una corsa verso una maggiore efficienza in IIoT e SmartXXX, compresi i sistemi per la manutenzione predittiva e la tecnologia digital twin. Questa tendenza è supportata dalle statistiche sugli attacchi ai Computerized Maintenance Management System (CMMS) nella prima metà del 2022. I primi 10 Paesi che hanno subito attacchi a questi sistemi sono considerati Paesi con livelli di sicurezza più elevati, tra cui in Europa l’Austria, la Germania i Paesi Bassi e la Francia.

I rischi di espansione della superficie di attacco sono legati anche agli elevati costi dei fornitori energetici e ai conseguenti aumenti dei prezzi dell’hardware, che costringerebbero molte imprese ad abbandonare i piani di implementazione dell’infrastruttura on premise a favore di servizi cloud da parte dei fornitori terzi e potrebbero incidere anche sui bilanci di alcuni IS.

Le minacce possono provenire inoltre da unità di trasmissione e aggregati non controllati che possono essere bersagli o strumenti di attacco. Altri rischi da tenere d’occhio sono l’intensificarsi di attività criminali con l’obiettivo di raccogliere le credenziali degli utenti, nonché insider con motivazioni ideologiche e politiche o che collaborano con gruppi criminali, solitamente estorsori e APT. Questi insider possono essere attivi nelle strutture produttive, ma anche tra gli sviluppatori di tecnologia o i fornitori di prodotti e servizi.

Il flusso geopolitico dei rapporti di fiducia, che hanno un effetto globale sullo stato della cybersecurity anche nel settore ICS, sarà più evidente nel 2023. Oltre alla crescita dell’attività degli hacktivist che “lavorano” per programmi politici interni ed esterni, che potrebbero diventare più efficaci, si potrebbe anche assistere a un’estensione degli attacchi ransomware alle infrastrutture critiche perché saranno più difficili da combattere.

Il peggioramento della cooperazione internazionale nell’applicazione della legge porterà a un aumento di attacchi informatici nei Paesi considerati avversari. Allo stesso tempo, le nuove soluzioni alternative sviluppate a livello nazionale potranno anche portare a nuovi rischi, come il software con errori di configurazione della sicurezza e facili vulnerabilità zero-day, rendendoli accessibili sia ai criminali informatici che agli hacktivist.

Le aziende potrebbero trovarsi ad affrontare nuovi rischi, come la diminuzione della qualità del rilevamento delle minacce a causa di interruzioni della comunicazione tra sviluppatori e ricercatori di sicurezza informatica situati in Paesi attualmente in conflitto. Ci si potrebbe anche trovare di fronte a una diminuzione della qualità delle informazioni sulle minacce, con conseguenti attribuzioni non supportate e tentativi governativi di controllare le informazioni su incidenti, minacce, e vulnerabilità.

Il ruolo crescente dei governi nei processi operativi delle imprese industriali, comprese le connessioni a cloud e servizi governativi, che a volte sono meno protetti rispetto a quelli riservati ai leader di mercato, comporta ulteriori rischi per la sicurezza IT. Il rischio di fughe di dati riservati aumenta a causa del numero considerevole di dipendenti non qualificati nelle istituzioni governative, nonché di una cultura e di pratiche interne ancora in via di sviluppo per una divulgazione responsabile.

Nuove tecniche e tattiche da monitorare per gli attacchi futuri

I ricercatori del CERT ICS di Kaspersky hanno elencato le principali tecniche e tattiche di cui si prevede la diffusione nel 2023:

- Pagine e script di phishing nascosti in siti legittimi.

- L’uso di programmi di distribuzione non funzionanti contenenti Trojan, patch e key generator per software di uso comune e specialistico.

- E-mail di phishing su eventi di attualità con argomenti particolarmente drammatici, compresi eventi politici.

- Documenti rubati in precedenti attacchi ad aziende collegate o partner che vengono utilizzati come esca nelle e-mail di phishing.

- La diffusione di e-mail di phishing provenienti da caselle di posta elettronica di dipendenti e partner compromesse e mascherate da corrispondenza di lavoro legittima.

- Vulnerabilità zero-day, che verranno chiuse ancora più lentamente poiché gli aggiornamenti di sicurezza per alcune soluzioni diventano meno accessibili in alcuni mercati.

- Abuso di errori di configurazione di base (come l’utilizzo di password predefinite) e di facili vulnerabilità zero-day in prodotti di “nuovi” fornitori, compresi quelli locali.

- Attacchi ai servizi cloud.

- Utilizzo di errori di configurazione nelle soluzioni di sicurezza, ad esempio quelli che consentono di disattivare una soluzione antivirus.

- Utilizzo di un servizio cloud popolare come CnC: anche dopo l’identificazione di un attaccante, la vittima potrebbe non essere in grado di bloccare gli attacchi perché importanti processi aziendali potrebbero dipendere dal cloud.

- Sfruttamento di vulnerabilità in software legittimi, DLL Hijacking e BYOVD (Bring Your Own Vulnerable Driver), ad esempio, per aggirare la sicurezza del nodo finale.

- La diffusione di malware tramite supporti rimovibili per superare le lacune dell’aria.

“Nel 2022 abbiamo osservato che gli incidenti di cybersecurity sono stati numerosi e hanno causato molti problemi a proprietari e operatori ICS. Tuttavia, non abbiamo assistito a cambiamenti improvvisi o catastrofici nel panorama generale delle minacce, né a cambiamenti difficili da gestire, nonostante i numerosi titoli riportati dai media. Analizzando gli incidenti nel 2022, dobbiamo riconoscere, che siamo entrati in un’epoca in cui i cambiamenti più significativi nel panorama delle minacce ICS sono determinati principalmente dalle tendenze geopolitiche e dai conseguenti fattori macroeconomici. I criminali informatici sono naturalmente cosmopoliti; tuttavia, prestano molta attenzione alle tendenze politiche ed economiche mentre inseguono facili profitti e garantiscono la loro sicurezza personale. Confidiamo che la nostra analisi degli attacchi futuri sia utile alle aziende per prepararsi alle nuove minacce emergenti”, ha commentato Evgeny Goncharov, Head di ICS CERT Kaspersky.