Kaspersky ha scoperto tre nuove varianti del malware Prilex, realizzato da un gruppo di criminali informatici, che ha preso il nome dal più avanzato malware Point-of-Sales (PoS) del 2022

Prilex è un noto attore di minacce, che si è gradualmente trasformato da malware per gli sportelli bancomat (Automated Teller Machine – ATM) a esclusivo malware modulare Point of Sales (PoS) – la minaccia PoS più avanzata scoperta finora. Come descritto da Kaspersky nel 2022, Prilex ha condotto i cosiddetti attacchi “GHOST”, che gli hanno permesso di eseguire frodi con le carte di credito, anche su carte protette con CHIP e PIN, tecnologie apparentemente non violabili. Ora, Prilex si è spinto oltre.

Gli esperti di sicurezza si sono chiesti se Prilex fosse in grado di catturare i dati provenienti da carte di credito con tecnologia NFC. Di recente, durante la gestione di un incidente per un cliente colpito da Prilex, i ricercatori di Kaspersky hanno scoperto tre nuove versioni in grado di bloccare le transazioni di pagamento contactless, che sono diventate estremamente popolari durante la pandemia.

I sistemi di pagamento contactless, come le carte di credito e di debito, i portachiavi e altri smart device, compresi gli smartphone, sono tradizionalmente dotati di un sistema di identificazione a radiofrequenza (RFID). Di recente, Samsung Pay, Apple Pay, Google Pay, Fitbit Pay e applicazioni bancarie mobile hanno implementato le tecnologie near-field communication (NFC) per supportare transazioni contactless sicure.

Le carte di credito contactless permettono di effettuare pagamenti comodi e sicuri senza la necessità di toccare, inserire o strisciare fisicamente la carta. Tuttavia, Prilex ha imparato a bloccare questo tipo di transazioni attraverso l’implementazione di un file basato su regole che stabiliscono se catturare o meno le informazioni della carta di credito e un’opzione per bloccare le transazioni basate su NFC.

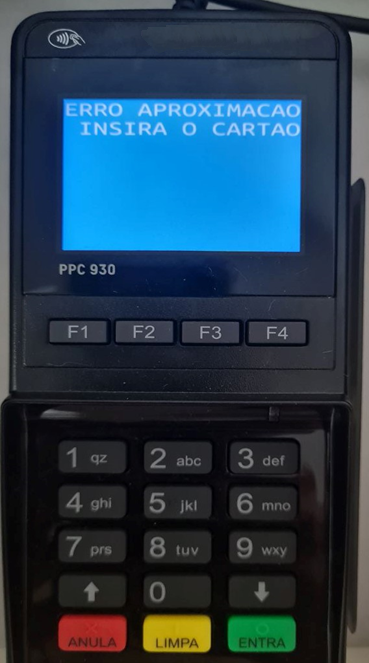

Poiché le transazioni basate su NFC generano un unico numero di carta valido per una sola transazione, se Prilex rileva una transazione basata su NFC e la blocca, il PIN pad mostrerà il seguente messaggio:

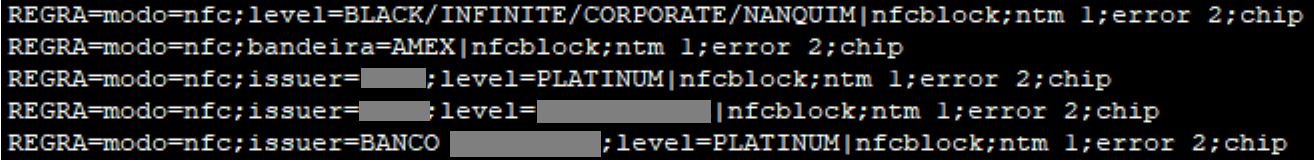

L’obiettivo del cybercriminale è quello di costringere la vittima a utilizzare la sua carta fisica inserendola nel lettore di PIN pad, in modo che il malware possa catturare i dati provenienti dalla transazione, utilizzando tutti i modi disponibili per Prilex, come la manipolazione dei crittogrammi per eseguire attacchi GHOST. Un’altra nuova funzionalità aggiunta agli ultimi sample Prilex è la possibilità di filtrare le carte di credito in base al loro livello, creando regole diverse per ciascuno. Ad esempio, è possibile bloccare l’NFC e catturare i dati della carta solo se è di tipo Black/Infinite, Corporate o altro con un massimale elevato, molto più interessante rispetto alle carte di credito standard con un saldo/limite basso.

Prilex è attivo in LatAm dal 2014 e sembrerebbe essere il responsabile di uno dei più grandi attacchi avvenuti in questa regione. Durante il carnevale di Rio del 2016, ha clonato più di 28.000 carte di credito e svuotato oltre 1.000 sportelli bancomat di istituti di credito brasiliani. Ora ha esteso i suoi attacchi a livello globale. Nel 2019 è stato individuato in Germania, quando una banda criminale ha clonato carte di debito Mastercard emesse dalla banca tedesca OLB e ha prelevato più di 1,5 milioni di euro da circa 2.000 clienti. Le varianti scoperte di recente sono state rilevate in Brasile, ma potrebbero diffondersi anche in altri Paesi e regioni.

“I pagamenti contactless fanno ormai parte della nostra vita quotidiana e le statistiche mostrano che il segmento retail domina il mercato con una quota superiore al 59% del fatturato globale contactless nel 2021. Queste transazioni sono estremamente comode e particolarmente sicure, quindi è logico che i criminali informatici creino malware che bloccano i sistemi legati all’NFC. Poiché i dati delle transazioni generate durante il pagamento contactless sono inutili dal punto di vista dei criminali informatici, è comprensibile che Prilex abbia bisogno di impedire il pagamento contactless per costringere le vittime a inserire la carta nel terminale PoS infetto”, ha commentato Fabio Assolini, Head of the Latin American Global Research and Analysis Team (GReAT) di Kaspersky.

Per proteggersi da Prilex, Kaspersky consiglia di:

- Utilizzare una soluzione a più livelli che offre una selezione ottimale di strati protettivi per fornire il miglior livello di sicurezza possibile per dispositivi di diversa potenza e scenari di implementazione.

- Implementare la tecnologia Kaspersky SDK nei moduli PoS per evitare che il codice dannoso possa manomettere le transazioni gestite da tali moduli.

- Garantire la sicurezza dei sistemi più vecchi con una protezione aggiornata in modo che siano ottimizzati per eseguire le versioni più datate di Windows e l’ultima suite Microsoft con tutte le funzionalità. In questo modo la vostra azienda potrà contare su un supporto totale per le famiglie MS più vecchie in un prossimo futuro e avrà la possibilità di effettuare l’aggiornamento in qualsiasi momento.

- Installare una soluzione di sicurezza che protegga i dispositivi da diversi vettori di attacco, come Kaspersky Embedded Systems Security. Se il dispositivo ha specifiche di sistema estremamente basse, la soluzione Kaspersky lo proteggerà comunque con uno scenario Default Deny.

- Per le istituzioni finanziarie vittime di questo tipo di frode, Kaspersky raccomanda il Threat Attribution Engine per aiutare i team IR a trovare e rilevare i file Prilex negli ambienti attaccati.