I risultati della piattaforma MDR parlano chiaro: le persone sono ancora il motivo principale di un attacco di sicurezza andato a buon fine

Nel 2022, Kaspersky Managed Detection and Response (MDR) ha registrato più di 400.000 segnalazioni a livello mondiale. Il team della compagnia ha elaborato gli alert dei clienti in forma anonima, per fornire informazioni sul panorama delle minacce moderne e sulle tecniche di attacco più diffuse. Sergey Soldatov, Head of Kaspersky Security Operations Center, ha illustrato durante un webinar i risultati delle attività MDR avvenute nel 2022, fornendo approfondimenti sui settori più attaccati, la natura degli incidenti di elevata gravità, le tattiche, tecniche e procedure utilizzate dagli aggressori, gli scenari di rilevamento più diffusi e il tasso medio di rilevamento delle minacce.

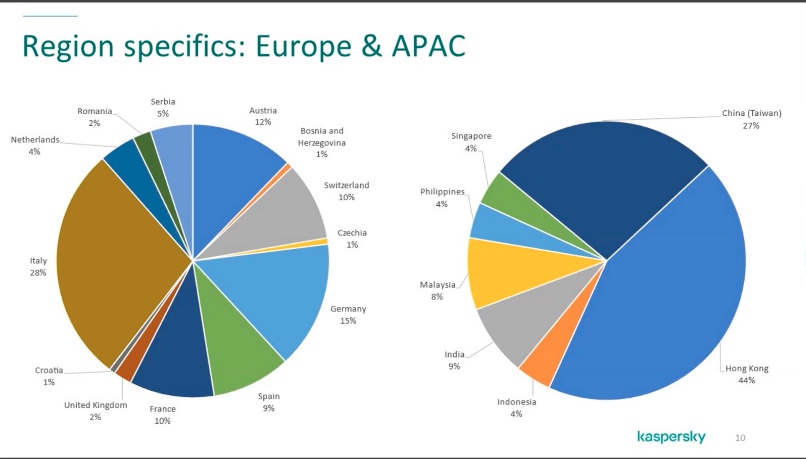

Come spiega Soldatov, MDR lavora seguendo due direttrici principali: la telemetria e la risposta. Prevention e detection fanno parte di un primo approccio allo scouting delle minacce, a cui segue il threat hunting e la vera e propria response. Il primo step agisce sugli endpoint, mentre il secondo sul cloud. “Di norma, le capacità tradizionali della telemetria si fermano solo alla superficie degli attacchi rilevati. L’MDR va invece più in profondità, monitorando le reali attività degli attaccanti. Kaspersky ha mostrato che gli incidenti ad alta gravità hanno richiesto in media 43,8 minuti per essere rilevati dalla piattaforma MDR. Molti di questi sono human-driven, dovuti cioè ad operazioni che involvono una risorsa fisica in carne e ossa che, in un modo o nell’altro, facilita l’ingresso dei criminali nei sistemi mirati. A causa dell’aumento di questi attacchi human-driven, il tempo di elaborazione è aumentato circa del 6% rispetto all’anno precedente, poiché richiedono più tempo agli analisti del SOC. L’Europa, sottolinea Soldatov, rappresenta il 44% degli attacchi rilevati, con l’Italia che, nello specifico, è il Paese con la fetta più ampia di tentativi di violazione (28%), seconda a livello globale a Cina (27%) e Hong King (44%).

Per quanto riguarda la natura di questi incidenti, il 30% è stato associato alle APT , il 26% ad attacchi malware e poco più del 19% “all’hacking etico” (pentest, red teaming o altri tipi di esercitazioni informatiche condotte nelle infrastrutture dei clienti per la valutazione della sicurezza dei sistemi IT o per testare la prontezza operativa del servizio MDR). La percentuale di incidenti che hanno comportato vulnerabilità critiche disponibili pubblicamente e il rilevamento di tracce di precedenti attacchi che hanno coinvolto l’uomo è stata circa del 9%. I restanti sono dovuti all’uso di tecniche di social engineering o collegati a minacce interne. “Per quanto riguarda le industry, il settore più colpito è quello dei mass media, seguito da Food, Government e Development.

La prevenzione resta una delle armi migliori che le aziende hanno per evitare di cadere vittima degli attacchi che arrivano da ogni parte. Le tecniche di detection SB sono quelle indicate per scovare gli attacchi che mirano a Initial Access, mentre nel caso dei Lateral Movement, si rivelano particolarmente utili gli EPP o EDR. La Network intrusion detection system o NIDS aiuta invece nel caso delle violazioni dai danni del Command and Control. “Il report MDR mostra che gli attacchi sofisticati human-driven sono in costante aumento. Richiedono più risorse per essere esaminati e più tempo, poiché si prestano meno all’automazione. Per rilevare questi attacchi in modo efficiente, raccomandiamo alle aziende di implementare procedure complete di threat hunting unite al classico monitoraggio degli alert”.

I consigli di Soldatov vanno dall’implementare una soluzione che combini funzionalità di rilevamento e risposta e che aiuti a identificare le minacce senza coinvolgere ulteriori risorse interne al fornire al team SOC l’accesso alle informazioni più recenti sulle minacce e garantire una visibilità approfondita sulle minacce informatiche che colpiscono l’organizzazione. Ma anche il dare al personale le conoscenze essenziali di cybersecurity per ridurre la probabilità di attacchi mirati e organizzare sessioni di formazione specializzate nell’Incident Response per migliorare le competenze di digital forensics e incident response del team interno.